ARP Spoofing

kali : 10.10.10.10/24

windows 7 : 10.10.10.20/24

centos 7 : 10.10.10.30/24

기본적으로 window 7과 centos 7가 서로 통신할 때의 그림입니다.

kali를 공격자라고 보고 스푸핑을 합니다.

공격자가 서로 통신하는 패킷을 가로채서 전달하거나 버리게 됩니다.

==========================================================================================

두 곳 모두 kali 자신이 centos, windows라고 속입니다.

이 명령어는 자신이 대상이 아닌 패킷은 목적지로 포워딩하는 명령어 입니다.

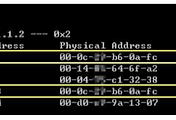

ARP Spoofing이 성공하게 되는 경우 ttl값이 window=63, centos=127로 1개씩 줄어들게 됩니다.

ARP Spoofing의 단점은 홉수가 줄어드는 것이기 때문에 ettercap명령어를 사용합니다.

ettercap의 명령어는 APR Spoofing의 단점인 홉수를 줄이지 않습니다.

window는 ttl=64로 줄어들지 않습니다.

centos도 ttl=128로 줄어들지 않습니다.

'Penetration Practice > 네트워크' 카테고리의 다른 글

| 하트블리드(heartbleed) 취약점 실습 (0) | 2015.09.23 |

|---|---|

| SSL MITM (0) | 2015.09.22 |

| DNS Spoofing (0) | 2015.09.21 |

| IP Spoofig (0) | 2015.09.17 |

| ARP Spoofing 대응 방법 (1) | 2015.09.16 |

댓글